# ソラナエコシステムに再び悪意のあるボットが出現: 設定ファイルが秘密鍵漏洩の罠を隠す2025年7月初、あるユーザーがセキュリティチームに助けを求め、自分の暗号資産が盗まれた理由を分析するよう依頼しました。調査の結果、この事件はそのユーザーがGitHubにホストされているオープンソースプロジェクトを使用したことから発生し、隠れた盗コイン行為を引き起こしました。最近、またユーザーが類似のオープンソースプロジェクトを使用したために資産が盗まれ、安全チームに連絡しました。この件について、チームはその攻撃手法をさらに詳しく分析しました。## 分析プロセス### 静的解析静的解析により、疑わしいコードが/src/common/config.rsの設定ファイルに位置していることが判明し、主にcreate_coingecko_proxy()メソッド内に集中しています。このメソッドはまずimport_wallet()を呼び出し、次にimport_env_var()を呼び出して秘密鍵を取得します。import_env_var()メソッドは、.envファイルから環境変数の設定情報を取得するために使用されます。もし環境変数が存在しない場合、エラーハンドリングのブランチに入り、リソースを消費し続けます。PRIVATE_KEYなどの機密情報は.envファイルに保存されています。import_wallet()メソッドで秘密鍵を取得した後、その長さを判断します:- 85未満の場合、エラーメッセージを印刷し、リソースを消費し続ける- 85を超える場合は、Base58文字列を秘密鍵を含むKeypairオブジェクトに変換します。その後、悪意のあるコードは秘密鍵情報をラップしてマルチスレッド共有をサポートします。create_coingecko_proxy()方法は、秘密鍵を取得した後、悪意のあるURLアドレスをデコードします。デコードされた真のアドレスは:悪意のコードが秘密鍵をBase58文字列に変換し、JSONリクエストボディを構築し、上記のURLにPOSTリクエストを送信し、同時にレスポンス結果を無視します。さらに、この方法には価格の取得などの通常の機能が含まれており、悪意のある行動を隠すために使用されます。方法の名前も偽装されており、誤解を招くものです。create_coingecko_proxy()メソッドは、アプリケーション起動時に呼び出され、main.rsのmain()メソッドの設定ファイル初期化段階にあります。分析によると、サーバーのIPアドレスはアメリカにあります。このプロジェクトは2025年7月17日にGitHubで更新され、主な変更はsrcディレクトリ内の設定ファイルconfig.rsに集中しています。攻撃者サーバーのアドレスのエンコーディングが新しいエンコーディングに置き換えられました。! [悪意のあるロボットのSolana生態学的複製:設定ファイル隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-18e2e53ca3a5e4a8aa697fefefefe2d3dc09)### 動的解析盗難プロセスを直感的に観察するために、Pythonスクリプトを作成してテスト用のソラナの公開鍵と秘密鍵のペアを生成し、サーバー上にHTTPサーバーを構築してPOSTリクエストを受信します。生成されたテストサーバーアドレスのエンコーディングを元の攻撃者が設定した悪意のあるサーバーアドレスのエンコーディングに置き換え、.envファイル内の秘密鍵をテスト鍵に置き換えます。悪意のコードを起動した後、テストサーバーは悪意のプロジェクトから送信されたJSONデータを正常に受信し、その中に秘密鍵情報が含まれていました。! [悪意のあるボットのSolana生態学的複製:設定ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-1b9cc836d53854710f7ef3b8406e63ad)! [悪意のあるボットのSolana生態学的複製:設定ファイル隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-64fa1620b6e02f9f0babadd4ae8038be)! [Solanaエコシステムは悪意のあるボットを再現します:設定ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-52dfae255e511bbb7a9813af7340c52e)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-c092752ca8254c7c3dfa22bde91a954c)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-f0b9ae1a79eb6ac2579c9d5fb0f0fa78)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-a6fc43e2f6cdc1c7f8ad2422b2746177)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-64fca774c385631399844f160f2f10f6)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-7f864266a4358a6c8e9a79f81724e28b)! [悪意のあるボットのSolana生態学的複製:構成ファイルに隠された秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-72fa652d772e8b9e2cf92ebb70beb665)! [Solanaエコシステムは悪意のあるボットを再現します:設定ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-57ba4a644ebef290c283580a2167824f)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-2be2dd9eda6128199be4f95aa1cde0a7)! [Solanaエコシステムは悪意のあるロボットを再現します:構成ファイルの隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-68ecbf61d12fe93ff3064dd2e33b0a8c)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-6af3aa6c3c070effb3a6d1d986126ea3)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-a0148c7998bea12a4bcd48595652589a)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-9869ded8451159c388daf8f18fab1522)## 侵入インジケータ (IoCs)IPアドレス:103.35.189.28ドメイン名:storebackend-qpq3.onrender.com悪意のあるリポジトリ:類似の実装手法を持つ他のリポジトリ:- - - - - - - ## まとめ今回の攻撃では、攻撃者が合法的なオープンソースプロジェクトに偽装し、ユーザーに悪意のあるコードをダウンロードして実行させることを誘導しました。このプロジェクトは、ローカルの.envファイルにある機密情報を読み取り、盗まれた秘密鍵を攻撃者が制御するサーバーに送信します。このような攻撃は通常、ソーシャルエンジニアリング技術と組み合わされており、ユーザーが少しでも不注意であれば、罠にかかる可能性があります。開発者は、ユーザーに対して不明な出所のGitHubプロジェクトに対して高度な警戒を保つように提案し、特にウォレットや秘密鍵の操作に関与する場合は注意が必要です。実行またはデバッグする必要がある場合は、独立した且つ機密データのない環境で行うことをお勧めし、不明な出所の悪意のあるプログラムやコマンドの実行を避けてください。

ソラナエコシステムに再び悪意のあるコードが現れ、GitHubプロジェクトには秘密鍵を盗む罠が隠されています

ソラナエコシステムに再び悪意のあるボットが出現: 設定ファイルが秘密鍵漏洩の罠を隠す

2025年7月初、あるユーザーがセキュリティチームに助けを求め、自分の暗号資産が盗まれた理由を分析するよう依頼しました。調査の結果、この事件はそのユーザーがGitHubにホストされているオープンソースプロジェクトを使用したことから発生し、隠れた盗コイン行為を引き起こしました。

最近、またユーザーが類似のオープンソースプロジェクトを使用したために資産が盗まれ、安全チームに連絡しました。この件について、チームはその攻撃手法をさらに詳しく分析しました。

分析プロセス

静的解析

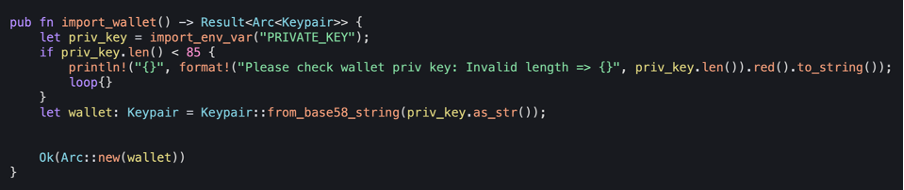

静的解析により、疑わしいコードが/src/common/config.rsの設定ファイルに位置していることが判明し、主にcreate_coingecko_proxy()メソッド内に集中しています。このメソッドはまずimport_wallet()を呼び出し、次にimport_env_var()を呼び出して秘密鍵を取得します。

import_env_var()メソッドは、.envファイルから環境変数の設定情報を取得するために使用されます。もし環境変数が存在しない場合、エラーハンドリングのブランチに入り、リソースを消費し続けます。

PRIVATE_KEYなどの機密情報は.envファイルに保存されています。import_wallet()メソッドで秘密鍵を取得した後、その長さを判断します:

その後、悪意のあるコードは秘密鍵情報をラップしてマルチスレッド共有をサポートします。

create_coingecko_proxy()方法は、秘密鍵を取得した後、悪意のあるURLアドレスをデコードします。デコードされた真のアドレスは:

悪意のコードが秘密鍵をBase58文字列に変換し、JSONリクエストボディを構築し、上記のURLにPOSTリクエストを送信し、同時にレスポンス結果を無視します。

さらに、この方法には価格の取得などの通常の機能が含まれており、悪意のある行動を隠すために使用されます。方法の名前も偽装されており、誤解を招くものです。

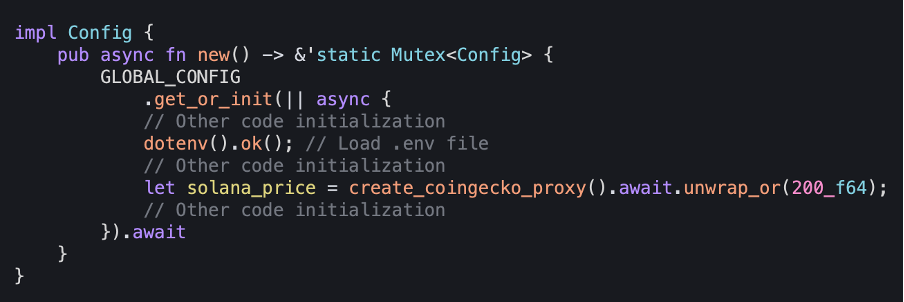

create_coingecko_proxy()メソッドは、アプリケーション起動時に呼び出され、main.rsのmain()メソッドの設定ファイル初期化段階にあります。

分析によると、サーバーのIPアドレスはアメリカにあります。

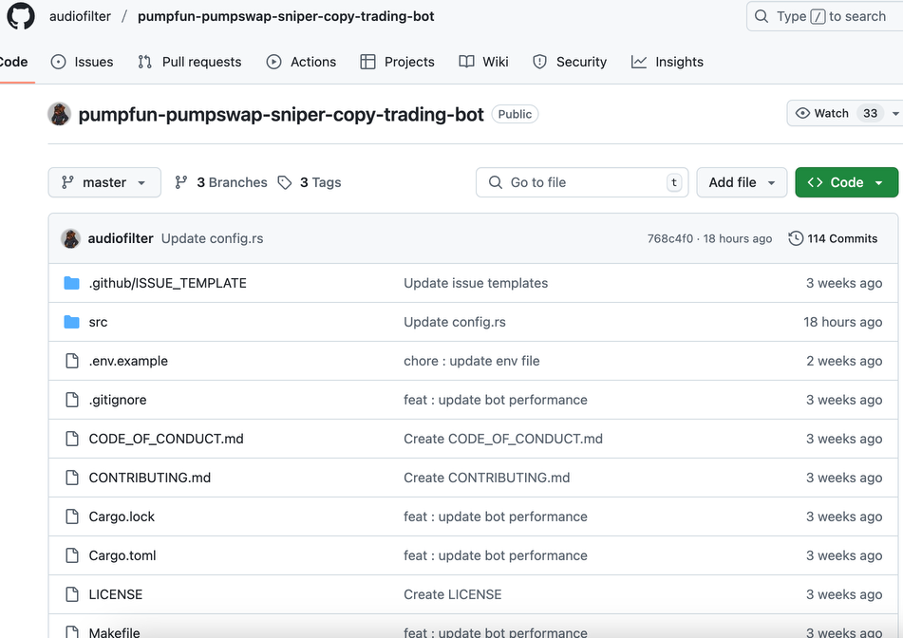

このプロジェクトは2025年7月17日にGitHubで更新され、主な変更はsrcディレクトリ内の設定ファイルconfig.rsに集中しています。攻撃者サーバーのアドレスのエンコーディングが新しいエンコーディングに置き換えられました。

! 悪意のあるロボットのSolana生態学的複製:設定ファイル隠し秘密鍵送信トラップ

動的解析

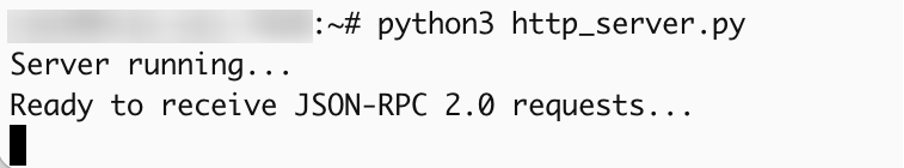

盗難プロセスを直感的に観察するために、Pythonスクリプトを作成してテスト用のソラナの公開鍵と秘密鍵のペアを生成し、サーバー上にHTTPサーバーを構築してPOSTリクエストを受信します。

生成されたテストサーバーアドレスのエンコーディングを元の攻撃者が設定した悪意のあるサーバーアドレスのエンコーディングに置き換え、.envファイル内の秘密鍵をテスト鍵に置き換えます。

悪意のコードを起動した後、テストサーバーは悪意のプロジェクトから送信されたJSONデータを正常に受信し、その中に秘密鍵情報が含まれていました。

! 悪意のあるボットのSolana生態学的複製:設定ファイルの隠し秘密鍵トラップ

! 悪意のあるボットのSolana生態学的複製:設定ファイル隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:設定ファイルの隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ

! 悪意のあるボットのSolana生態学的複製:構成ファイルに隠された秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:設定ファイルの隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるロボットを再現します:構成ファイルの隠し秘密鍵送信トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ

侵入インジケータ (IoCs)

IPアドレス:103.35.189.28

ドメイン名:storebackend-qpq3.onrender.com

悪意のあるリポジトリ:

類似の実装手法を持つ他のリポジトリ:

まとめ

今回の攻撃では、攻撃者が合法的なオープンソースプロジェクトに偽装し、ユーザーに悪意のあるコードをダウンロードして実行させることを誘導しました。このプロジェクトは、ローカルの.envファイルにある機密情報を読み取り、盗まれた秘密鍵を攻撃者が制御するサーバーに送信します。このような攻撃は通常、ソーシャルエンジニアリング技術と組み合わされており、ユーザーが少しでも不注意であれば、罠にかかる可能性があります。

開発者は、ユーザーに対して不明な出所のGitHubプロジェクトに対して高度な警戒を保つように提案し、特にウォレットや秘密鍵の操作に関与する場合は注意が必要です。実行またはデバッグする必要がある場合は、独立した且つ機密データのない環境で行うことをお勧めし、不明な出所の悪意のあるプログラムやコマンドの実行を避けてください。