Conception de l’infrastructure des rollups privés

Ce module analyse en détail les composants indispensables à la conception d’un rollup privé, notamment l’environnement d’exécution, le séquenceur, la gestion des clés et l’intégration aux couches de disponibilité des données. Il décrit précisément le parcours des données chiffrées, depuis l’émetteur utilisateur jusqu’au règlement, et examine les modèles de gouvernance, les mécanismes de contrôle d’accès, ainsi que les enjeux d’interopérabilité lors de la connexion entre rollups privés et publics.

Composants fondamentaux d’un rollup privé

Une pile de rollup privé repose sur la même structure qu’un rollup public, tout en ajoutant des couches spécifiques dédiées au chiffrement, au contrôle d’accès et à la conformité réglementaire. À la base se trouve l’environnement d’exécution, qui peut être optimiste ou s’appuyer sur le zero-knowledge. Dans le cas des rollups optimistes, la résolution des litiges repose sur des preuves de fraude, tandis que les zero-knowledge rollups fournissent des preuves de validité concises à chaque transition d’état. Les deux modèles peuvent intégrer la disponibilité chiffrée des données, mais la gestion des clés doit alors être adaptée lors de la génération et de la vérification des preuves.

Le séquenceur constitue l’autre pilier central. Dans un rollup standard, il ordonne les transactions, les regroupe et les soumet à la couche de disponibilité des données. Dans un contexte privé, il doit en outre chiffrer les données des transactions avant soumission, garantissant l’absence totale de données en clair à l’extérieur de l’environnement sécurisé. Selon le modèle de sécurité, le chiffrement peut être effectué localement ou dans un environnement d’exécution de confiance.

L’infrastructure de gestion des clés accompagne le séquenceur pour générer, distribuer et faire évoluer les clés de chiffrement. Selon le modèle de gouvernance, les clés peuvent être gérées par une entité unique, un consortium de validateurs ou être réparties grâce à des techniques de calcul multipartite. Cette architecture conditionne l’accès au déchiffrement des données et définit le cadre de confiance du système.

Le dernier composant clé concerne l’interface avec la couche de disponibilité des données. Le rollup transmet des blocs de transactions chiffrés à des services tels qu’Avail Enigma, EigenDA, ou à un réseau DA restreint comme Walacor. Cette couche stocke les blocs chiffrés et fournit des preuves garantissant leur accessibilité. Les validateurs utilisent ces preuves pour valider la publication complète des données, sans pour autant accéder à leur contenu. Cette combinaison de chiffrement et de preuves permet au rollup d’assurer la confidentialité tout en restant vérifiable.

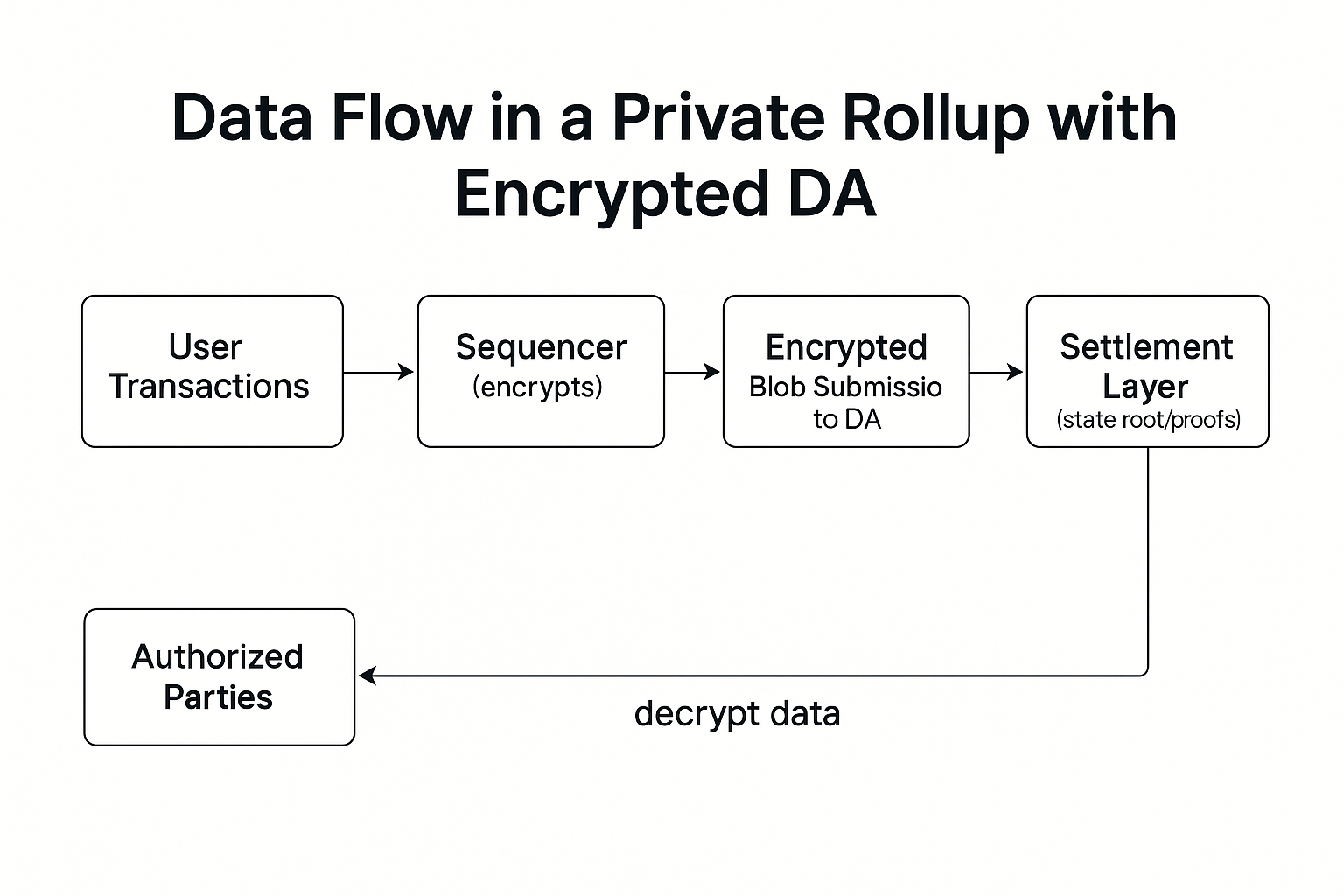

Flux de données dans un rollup privé avec DA chiffrée

Le flux de données diffère sensiblement entre un rollup privé et un rollup public dès l’étape de groupement des transactions. Dans un rollup public, le séquenceur agrège, compresse et publie directement le bloc de transactions sur la couche de disponibilité des données. Toute personne surveillant cette couche peut consulter ce bloc en clair et reconstituer de façon indépendante l’état du rollup.

Dans un rollup privé, une phase de chiffrement supplémentaire s’impose. Après groupement et compression, le séquenceur chiffre les données à l’aide d’un schéma symétrique ou hybride. Le bloc chiffré est soumis à la couche DA, accompagné d’engagements cryptographiques ou de preuves permettant aux validateurs de vérifier sa disponibilité sans le déchiffrer. Les racines d’état ou les preuves zero-knowledge — sans divulgation d’informations sensibles — sont publiées sur la couche de règlement (généralement Ethereum ou une autre blockchain de base) afin de maintenir un haut niveau de sécurité.

Lorsqu’un acteur autorisé — membre de consortium ou auditeur — doit reconstituer l’état du rollup, il extrait les données chiffrées depuis la couche DA et les déchiffre grâce aux clés appropriées. Ce mécanisme garantit à la fois la disponibilité et l’intégrité des informations pour le réseau, tout en limitant l’accès au clair aux seuls participants habilités.

Gouvernance et contrôle d’accès

La gouvernance des rollups privés ne se limite pas aux mises à jour protocolaires ou aux changements de paramètres : elle inclut aussi la gestion des politiques de chiffrement des données. La question essentielle est : qui détient les clés ? Certains modèles optent pour une gestion centralisée, sous le contrôle d’une seule organisation ou entité réglementée, ce qui simplifie la coordination mais crée un point unique de vulnérabilité et soulève des enjeux réglementaires en cas de faille.

Des modèles plus évolués répartissent la gestion des clés entre plusieurs parties, grâce à la cryptographie à seuil. Ici, nul ne peut déchiffrer les données seul : un quorum d’acteurs autorisés doit coopérer. Cette approche renforce la sécurité et reflète les principes de gouvernance de consortium, avec une gestion collective du rollup. Elle permet également une divulgation sélective, chaque groupe pouvant accéder uniquement aux données qui lui sont destinées.

Les politiques de contrôle d’accès doivent aussi prévoir des mécanismes permettant aux régulateurs de demander un audit sans divulguer d’informations sensibles à des concurrents. Les rollups privés le permettent en octroyant des clés d’audit donnant accès en lecture seule à certains jeux de données, sans compromettre la confidentialité générale.

Composabilité et interopérabilité

Le maintien de la composabilité dans l’écosystème modulaire reste un défi majeur pour les rollups privés. Les rollups publics prospèrent grâce à l’interopérabilité : les actifs et messages circulent librement via des ponts et des couches DA partagées. Les rollups privés, en revanche, doivent gérer précisément les informations échangées lors des interactions cross-rollup.

Il demeure possible d’assurer l’interopérabilité entre rollups privés et publics, sous réserve d’implémenter des ponts chiffrés. Lors du transfert d’un actif d’un rollup privé vers un rollup public, le système doit prouver l’existence et la validité de l’actif sans dévoiler de données transactionnelles confidentielles. Les preuves zero-knowledge occupent ici une place centrale dans cette divulgation sélective. De la même manière, les rollups privés peuvent interagir entre eux en échangeant des preuves, sans jamais partager de données en clair, ce qui permet la collaboration sans nécessité de confiance mutuelle.

Des efforts de normalisation sont en cours concernant les formats de blocs chiffrés et les schémas de preuve pour faciliter cette interopérabilité. À mesure que ces standards progressent, les rollups privés devraient devenir des acteurs de premier plan dans l’écosystème blockchain modulaire, capables d’interagir avec les réseaux publics tout en offrant le niveau de confidentialité exigé par les entreprises.